Как защитить сайт от вирусов и взлома

Цель взлома и заражения сайта вирусами — всегда получение материальной выгоды либо через манипуляции с данными, либо через использование ресурсов хостинга. Чтобы сохранить всю важную и конфиденциальную информацию от несанкционированного применения, а сам сайт оградить от эксплуатации сторонними лицами, необходимо надежно защитить ресурс.

После прочтения вы узнаете, как вирусы попадают на ресурс, какие могут быть последствия, про виды атак и действенные методы их предотвращения, а также как осуществляется проверка сайта на вирусы и что делать, если заражение все-таки произошло.

Статья будет полезна владельцам сайтов, программистам, разработчикам, администраторам ресурсов, веб-мастерам и всем сопричастным.

Как вирусы попадают на сайт

Что может получить взломщик и последствия от взлома сайта

Виды взлома сайта и методы защиты от них

Dos и Ddos-атаки

SQL-инъекция

Шеллы

XSS-атака

Взлом через FTP или SSH

Взлом phpMyAdmin

Взлом через соседей по хостингу

Брутфорс панели администратора

Уязвимости в скриптах плагинов и CMS

Методы защиты сайта

Защита CMS

SSL сертификат

Где получить

Обновление движка сайта

Использование проверенных скриптов

Плагины/скрипты защиты

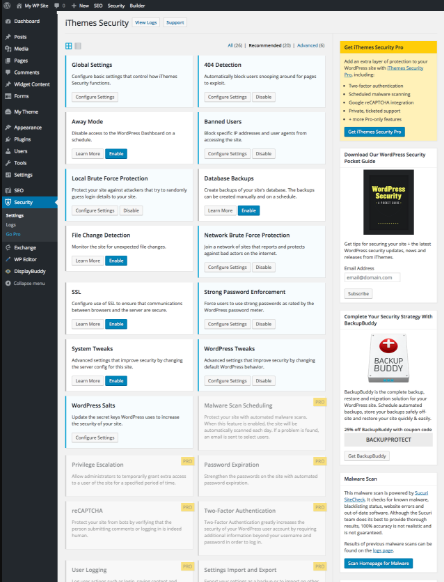

iThemes Security

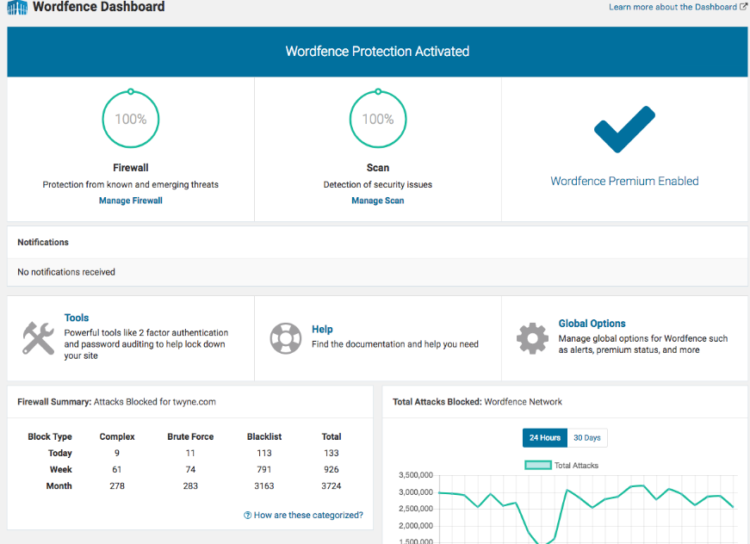

Wordfence

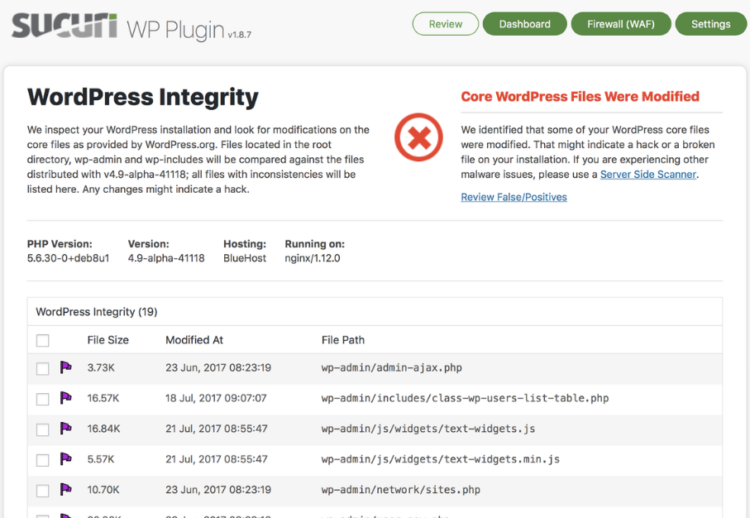

Sucuri Security

Защита сервера

Защита ПК

Как узнать заражен ли вирусом сайт

Онлайн-сервисы

Антивирусы на компьютере

Панель вебмастера Google

Что делать, если сайт заражен.

Как вирусы попадают на сайт

Чтобы понять, как защищать, важно знать, откуда берутся вирусы. Основные пути заражения:

- скачивание и установка непроверенных программ с внедренными вредоносными элементами, цель которых — перехват доступа к протоколам CMS и/или FTP с их дальнейшей обратной отправкой;

- посещение зараженных порталов;

- автоматический или ручной подбор логина и пароля злоумышленниками, используемые для входа на сервер или CMS, и заражение изнутри с помощью прописанного кода;

- использование шаблонов, плагинов и других компонентов с уязвимыми местами и дырами, через которые можно управлять ресурсом;

- действия пользователей, оставляющих вредоносный контент (ссылки, файлы);

- размещение рекламы от непроверенных источников и партнеров;

- доступ через специальные файлы внутри сайта, например, adminer.php. Это утилита для быстрого доступа к базе данных, позволяющая при подборе пароля подключиться и заполучить доступ.

Помимо этого, взломать сайт можно из-за халатности специалистов, их неопытности или недостатка знаний, неправильного хранения информации. Не стоит исключать и прямую передачу сотрудниками (умышленно или неумышленно) конфиденциальной информации сторонним людям.

Что может получить взломщик и последствия от взлома сайта

Разработчики, продавцы вредоносного ПО и хакеры при взломе или заражении сайта вирусами получают доступ к важной информации и могут использовать ресурсы хостинга:

| Что получат | Чем грозит вам |

|---|---|

| Пароли | Частичная или полная потеря контроля над ресурсом, финансами и базой данных |

| Клиентская база (email пользователей и другие данные) | Рассылка пользователям спама для получения материальных выгод |

| Платежные данные пользователей | Заманивание клиентов на подставные страницы для кражи учетных записей от аккаунтов банков, платежных систем и сервисов для получения доступов, паролей, конфиденциальных данных, которые нужны для успешного проведения финансовых операций. Это убытки и потеря доверия клиентов |

| Возможность использовать сайт для рекламы | На страницах веб-ресурса будет появляться реклама, приносящая доход злоумышленникам, а вам неудобства и возмущения пользователей |

| Возможность проведения атак на другие сайты | Ресурс используется в качестве прокси-сервера, через него осуществляют атаки для заражения других сайтов и получения хранящейся там информации. Так, взломщики подсаживают агентов-ботов и с их помощью проводят DDOS или брутфорс-атаки на ресурсы-жертвы.

Взлом менее защищенных «соседей»: иногда на хостинг-аккаунте размещают несколько сайтов на различных CMS. При этом одни могут быть защищены, а другие — иметь уязвимые места, скомпрометировав которые легко добраться до защищенного ресурса |

| Доступ к мобильным редиректам | С сайта идет перенаправление на сервисы и wap-click партнерские программы, предлагающие платную подписку за услуги или товары |

| Управление сайтом и перенаправление пользователей на зараженные страницы | Внедряется код для перенаправления посетителей на специальную страницу. Если на компьютере или телефоне пользователя есть слабые места, то его устройство заражается трояном, а после в него подгружаются более серьезные вредоносные коды.

Как следствие — получение хакерами паролей, доступов, платежных данных, сведений. Также злоумышленники внедряют агрессивную рекламу с частым перенаправлением на маркеты или другие площадки |

Помимо потери финансов, баз данных, контроля над управлением ресурса, подмены контента и появление клонов, владельцы взломанного сайта сталкиваются с такими последствиями:

- ощутимое сокращение трафика из-за потери доверия и ухудшения репутации;

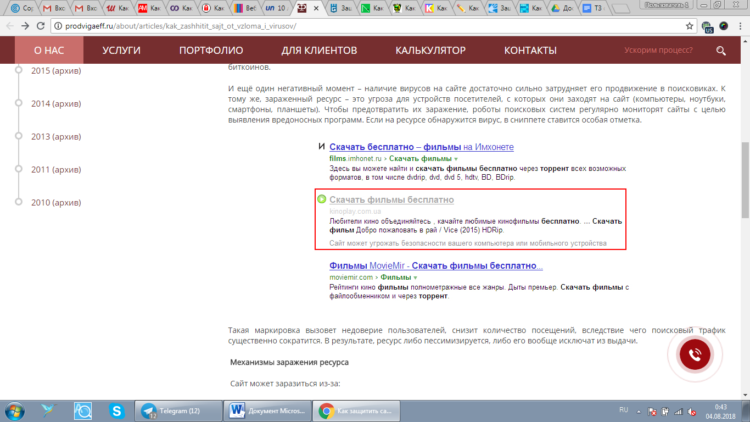

- санкции со стороны поисковых систем: роботы регулярно мониторят безопасность ресурсов для выявления вирусов и предотвращения заражения устройств пользователей. Если вредоносные компоненты есть — в сниппете появляется отметка:

Так выглядит отметка о возможной угрозе

Естественно, посетители будут обходить сайт стороной, и как следствие, он пессимизируется или его вовсе удалят из выдачи;

- потеря денежных средств владельцев или клиентов.

Виды взлома сайта

Для создания грамотной и эффективной защиты, важно знать, какие способы для проникновения и заражения используют хакеры. Ниже рассмотрим самые частые атаки.

SQL-инъекция

Цель: получить доступ к информации из баз данных. Так, злоумышленник получает возможность просматривать, изменять, добавлять, удалять данные, записывать и скачивать локальные файлы.

Как реализуется: на странице с первоначальным SQL-запросом код составляется таким образом, что при выполнении одного действия, выполняется то, что изначально в нем не заложено. При этом код не нарушает структуру запроса. SQL-инъекции возможны, если не проверять принятые от пользователя сведения.

Уязвимые места: вредоносные коды часто содержатся в формах подписки, оформления заказа, обратного звонка, регистрации, поиска по сайту и подобных.

Шеллы

Цель: полный доступ к сайту.

Как реализуется: через уязвимые места атакующий оставляет коды, внедряет программы или скрипты, обеспечивающие доступ к командной строке, файлам, данным. Например, почти у каждой CMS в административной панеле есть файловый менеджер, но проверяют его безопасность единицы. Хотя у него есть полные права на запись новых файлов на сайт. И если обратиться по прямой ссылке именно на файл-менеджер, то в старых системах открывается диалог для загрузки файла на сервер.

Уязвимые места: все формы для ввода данных, легкие пароли, использование небезопасных соединений, в том числе и общественные Wi-Fi.

XSS-атака

Цель: получение доступа к cookies и возможность сделать сайт неработоспособным.

Как реализуется: через ввод данных от пользователей отправляется вредоносный код.

Уязвимые места: формы регистрации, подписки, обратного звонка, заявки на заказ, чаты, комментарии.

Взлом через FTP или SSH

Цель: получить доступ к админке.

Как реализуется: войти в административную панель можно двумя способами. Первый — через подбор пароля к FTP-клиенту. Второй — перехват SSH-трафика.

Уязвимые места: ненадежные пароли — короткие, простые, с личными данными, а также установка непроверенных файлов и отсутствие антивируса, который смог бы их проверять. В итоге подобрать пароль дело нескольких часов, а загруженные файлы содержат вредоносные коды, отслеживающие передачу информации по FTP и SSH. Плюс ко всему, использование ненадежных и незашифрованных соединений.

Взлом phpMyAdmin

Цель: доступ к базам данных — чтение, изменение, кража, а также внедрение кода в шаблон для дальнейшего получения выгод.

Как реализуется: подбором логина и пароля к формам входа. Адрес инструмента практически всегда фиксированный — имя_сайта/myadmin или имя_сайта/phpmyadmin. Стоит набрать его и откроется форма авторизации, для которой подобрать пароль, чаще всего, вообще не проблема из-за очень простых комбинаций.

Уязвимые места: расположение формы для авторизации на стандартном адресе, плюс простой пароль.

Взлом через соседей по хостингу

Цель: контроль над управлением сайта, получение материальной выгоды, доступ к конфиденциальным данным, в том числе к контактам и номерам платежных карт.

Как реализуется: размещая на хостинге сайты, владельцы не задумываются о защите каждого из них. И получается, что к защищенному ресурсу можно пробраться через незащищенный.

Уязвимые места: незащищенные соседи по хостингу.

Брутфорс панели администратора

Цель: получить доступ к системным файлам, резервным копиям, всем данным, файловой системе для кражи конфиденциальных сведений, воровства контента или его полного удаления, размещения вредоносного кода.

Как реализуется: когда у хакеров не получается взломать CMS, они могут начать искать менее защищенные места. Для этого подбираются пароли и логины для входа в административную панель сайта.

Уязвимые места: форма авторизации в админку и очень легкие данные для входа. Простые комбинации цифр, даты, последовательное введение букв согласно раскладке клавиатуры попадают в топ популярных и вычисляются за 2–3 часа.

Уязвимости в скриптах плагинов и CMS

Цель: получить полный доступ ко всем данным сайта, воспользоваться конфиденциальной информацией, загрузить шелл-код и взять контроль над аккаунтом, закрыв его для владельца.

Как реализуется: если разработчики допустили ошибку или решили, что «и так сойдет», злоумышленники могут найти пробоину и воспользоваться ее, чтобы прописать вредоносный код или украсть данные.

Уязвимые места: открытый доступ к хостингу, бесконтрольное использование подключений, форма авторизации.

Dos и Ddos-атаки

Цель: заблокировать сайт, остановить работу некоторых функций, «закрыть» отдельные страницы, а как следствие — подорвать репутацию компаний.

Потенциальными жертвами Ddos-атак являются госучреждения, новостные порталы, сайты коммерческих и некоммерческих организаций, интернет-магазины. Любой ресурс может попасть под этот вид атак.

Как реализуется: Ddos-атаки — не взлом сайта как таковой. Атака заключается в одновременном поступлении большого количества запросов на сервер, которое он не в состоянии обслужить. Результат — ресурс виснет и перестает работать.

Уязвимые места: слабый сервер, незащищенное соединение.

Как бороться с каждым из видов атак рассмотрим ниже.

Во всех методах защиты сайта указан вид атаки, которому он может противостоять или снизить риск возникновения.

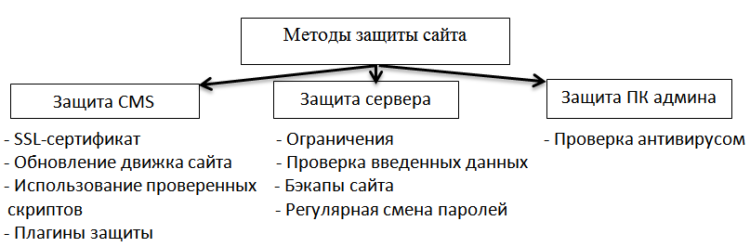

Методы защиты сайта

Все способы защиты делят на три большие группы:

Все методы защиты ресурса

Защита CMS

CMS — система управления сайтом и всей информацией на нем. Это сердце, а потому защита начинается именно с него. Используйте следующие методы и максимально обезопасьте ресурс.

SSL-сертификат

Протокол SSL обеспечивает надежную защиту данных в интернете за счет зашифрованной передачи информации. Для того чтобы такой уровень безопасности был доступен, важно иметь SSL-сертификат — электронную цифровую подпись вашего сайта, содержащую:

- доменное имя;

- сведения про юридическое лицо, на которое оформляется сертификат;

- реальное местонахождение владельца;

- срок действия;

- основные данные о поставщике сертификата.

С помощью этой подписи вы подтверждаете, что домен принадлежит реальной компании, а владелец использует секретный ключ законно.

Сайт защищен SSL от фишинг атак, целью которых — получение паролей, кодов, данных для входа, номеров кредитных и депозитных карт, личных данных:

- SQL-инъекций;

- шеллов;

- взлома phpMyAdmin;

- взлома через соседей по хостингу.

SSL-сертификат в обязательном порядке необходим банкам, платежным системам, сервисам, работающим с персональными данными. Именно он предоставит защиту транзакций и перекроет доступ к любой конфиденциальной информации.

Где получить

Есть два способа получить SSL-сертификат: обратиться к провайдеру, предоставляющему поддержку SSL, или в центр сертификации.

Например, для сайтов, размещенных на сервисах Google (Google Мой бизнес, Blogger), а также для тех, кто сотрудничает с партнерами (Bluehost, Shopify, Weebly, Wix), сертификат выдается бесплатно.

Если обращаться в специализированные компании для сертификации, придется потратиться — до 100 $.

Читайте подробнее в статье о SSL-сертификатах.

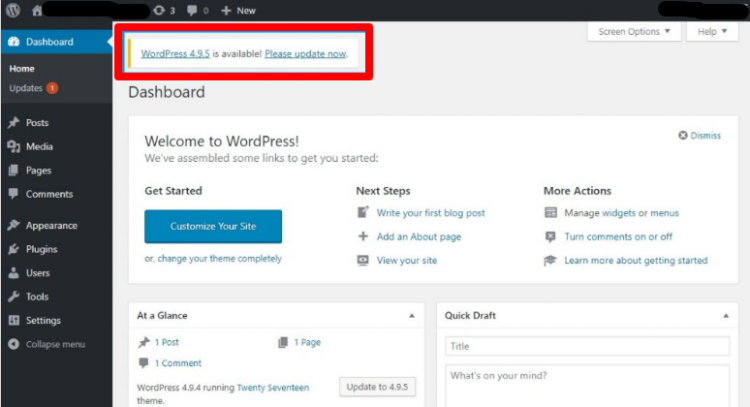

Обновление движка сайта

Одно их важных условий безопасного функционирования ресурса — регулярное обновление CMS. Каждая новая версия движка устраняет ошибки и закрывает незащищенные места, через которые легко взломать сайт.

Обновление поможет избежать атак через уязвимость в скриптах плагинов и CMS. Это не гарантирует 100-процентную защиту, но минимизирует риск возникновения такого форсинга, как:

- SQL-инъекции;

- шеллы;

- XSS.

Важно! Обновление происходит либо автоматически за счет самой системы, либо вручную. Отслеживать новые версии можно с помощью рассылки или RSS-канала.

Чаще всего CMS уведомляет пользователей о доступных версиях при входе в админку:

Вот так это выглядит у WordPress

Нажав на Please update now (Обновить сейчас), вы запустите автоматическое обновление. Для успешного полного апгрейда система перенаправит вас на страницу Updates для обновления плагинов, если это нужно.

Другие CMS, как правило, так же уведомляют пользователей о новых версиях. Посмотреть и обновить движок можно через настройки в системе. Принцип у всех платформ одинаков. Но существуют еще системы, в которых автоматическое обновление отсутствует, например, SimplaCMS, OkayCMS. Учитывайте это при работе.

Использование проверенных скриптов

Часто в плагинах и программах находятся трояны в виде вируса, бэкдора или шелла.

Как защитить сайт от взлома? Только тщательная проверка источников и использование лицензированных компонентов помогут избежать «падения» ресурса. Если загружаете программы и скрипты, выбирайте только официальные источники разработчиков и поставщиков.

Пароли

Не используйте простые пароли или пароли с соцсетей, которые злоумышленники смогут подобрать программно.

Важно!

Создавайте пароли с помощью программ генераторов паролей (пример такого сервиса описан далее в статье) и меняйте их с регулярностью в несколько месяцев.

Плагины и скрипты защиты

Дополнительную защиту ресурсу обеспечивают специальные плагины. Их очень много, каждый предлагает комплексное решение для обороны от тех или иных атак, сканирование на наличие вирусов и попыток взлома, создание копий ресурса и других функций. Их быстро устанавливать, они просты в настройках и эффективно работают.

Приведем несколько примеров популярных плагинов для WordPress с ценами актуальными на август 2018 года:

Плагин, предлагающий 30 видов защиты от:

- SQL-инъекций;

- шеллов;

- XSS;

- взлома через FTP или SSH;

- взлома phpMyAdmin;

- взлома через соседей по хостингу;

- взлома через уязвимости в движке;

- брутфорс-атак и ботов, ищущих уязвимости ресурса;

- защита от Ддос-атак на сайт.

iThemes Security находит бреши и подбирает способы их устранения, отражает любые атаки на файловую систему и базы данных, информируя вас об изменениях. К тому же плагин может менять IP пользователя, адрес админки, входа на сайт, путь к папке wp-content. С его помощью создаются бэкапы для быстрого восстановления утраченных данных.

Панель инструментов для настройки безопасности iThemes Security

Такая защита сайта от вирусов есть в бесплатной и платной версиях от 80 до 200 $ в год в зависимости от количества ресурсов.

Автоматически проверяет на заражения и попытки взлома. К основным функциям относятся распознавание вредоносного трафика, угроз, блокировка попыток внедрения вирусного кода и пользователей, нарушающих правила взаимодействия с сайтом, обеспечение безопасного входа. При дальнейшем сканировании предоставляет отчет с выявленными возможными проблемами и результатами борьбы с ними.

Доступен обзор уведомлений, статистика атак, статус.

Плагин предотвращает:

- SQL-инъекции;

- шеллы;

- XSS;

- взлом через FTP или SSH;

- взлом phpMyAdmin;

- взлом через соседей по хостингу;

- взлом через уязвимости в движке;

- а также обеспечивает защиту сайта от Ddos-атак.

Стоимость — бесплатно, но есть премиум версия за 8,25 $ в месяц.

Плагин проводит аудит безопасности, выявляет взломанные коды, следит за целостностью файлов, удаляет вредоносное ПО, обновляет ключи, пароли, дополнительно установленные плагины.

Противостоит и выявляет:

- Dos и Ddos-атаки;

- SQL-инъекции;

- шеллы;

- XSS-атаки.

Так выглядит страница, если были обнаруженные добавленные, измененные, удаленные файлы

Плагин совместим с WordPress, Joomla, Drupal, Magento и другими платформами и CMS.

Стоимость — от 200 $ в год.

Совет!

Чтобы найти плагин для своей CMS, ищите по запросу «плагин для защиты сайта + название вашей CMS. Среди вариантов выбирайте наиболее популярный, с хорошими отзывами, широким функционалом и максимальным набором отображаемых атак.

Защита сервера

Для того чтобы сервер не был доступен для злоумышленников, выполняйте следующие меры предосторожности:

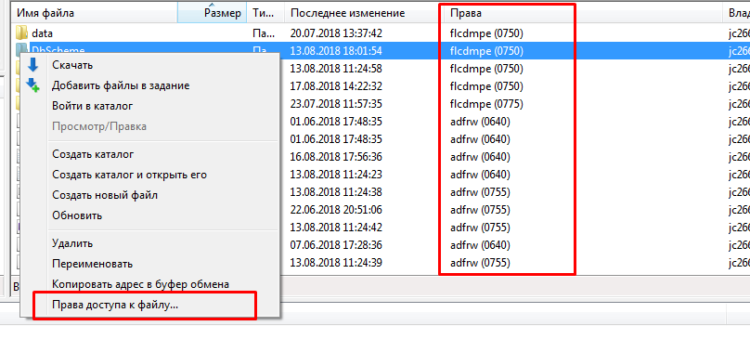

1. Ограничивайте пользователей в правах на доступ к базе данных.

Не давайте непроверенным людям прав доступа и пароли для входа в административную панель, возможность добавлять HTML-код. Проверяйте правильно ли настроены права к директориям, важным файлам и скриптам.

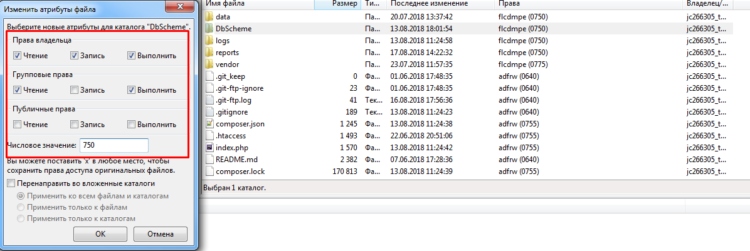

Если говорить о настройке прав на чтение и запись в папках, то большинство хостингов рекомендует права уровня 755 для папок и 644 только для файлов.

Это позволяет максимально эффективно защитить файлы: никто, кроме владельца, не может редактировать, перемещать, удалять файлы.

Права настраиваются с помощью хостинга или при подключении к сайту по SSH или FTP. В программе FileZilla нажимаем правой кнопкой мыши на нужном файле, и выбираем пункт «Права доступа к файлу».

Пример настройки прав по FTP. Шаг 1

А дальше указываем нужные права:

Пример настройки прав по FTP. Шаг 2

Это поможет бороться с:

- Dos и Ddos-атаками;

- SQL-инъекциями;

- шеллами.

Кроме того, защита сайта от взлома PHP и через брутфорс панели администратора также будут на высоком уровне.

2. Отслеживайте, что вводит пользователь на сайте.

Справятся с этим специальные плагины, например, Wordfence.

Это поможет защитить сайт от спама и XSS-атак, которые часто проводят через формы обратной связи, заказа, подписки и так далее.

3. Постоянно меняйте пароли.

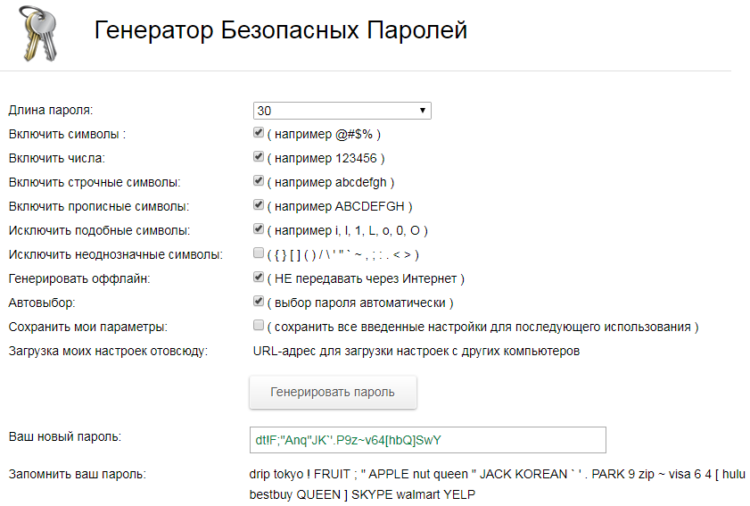

А создавая новый, учтите основные принципы надежности:

- сложный набор цифр и букв;

- очень длинный пароль — от 30 символов;

- уникальные комбинации, нигде не применяемые;

- не используйте имена, даты дней рождений, клички животных, телефонные номера, номера карт, паспортные данные;

- не сохраняйте пароли в панели браузера или FTP клиенте, в почте или мессенджерах.

Создать сложный пароль помогут онлайн-генераторы. Вот так, например, работает «Генератор Безопасных Паролей»:

Галочками отмечаете параметры и жмете «Генерировать пароль»

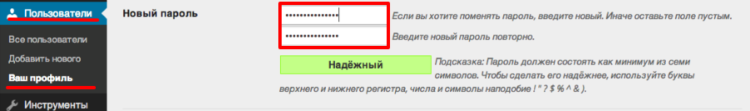

Изменить пароль можно через админку. Например, путь в WordPress — «Пользователи» → «Ваш профиль» → «Новый пароль»:

Изменение пароля в WordPress

Поменять пароль в других платформах можно по такому же принципу.

Регулярная смена пароля сведет к минимуму такие попытки атак:

- SQL-инъекции;

- шеллы;

- взлом phpMyAdmin;

- взлом через брутфорс панели администратора;

- взлом через FTP или SSH.

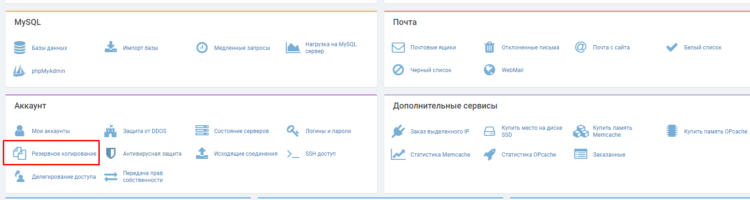

4. Создавайте бэкапы сайта: с помощью панели управления хостинга, плагинов или обращения к техподдержке хостинга.

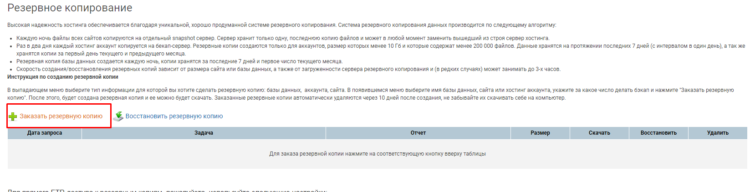

У большинства хостингов есть возможность делать копии сайта. Для этого нужно зайти в панель управления, найти эту функцию и следовать инструкциям. Возьмем для примера хостинг ukraine.com.ua:

Во вкладке «Аккаунт» есть кнопка «Резервное копирование»

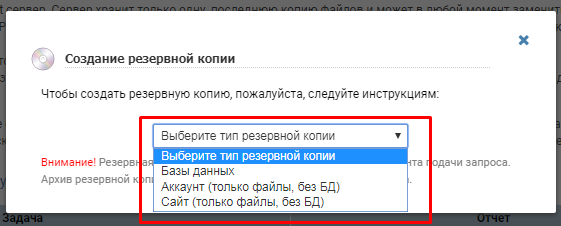

Можно заказать новую копию или восстановить предыдущую версию

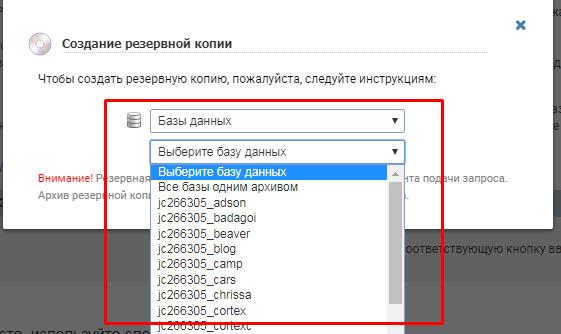

Важно выбрать тип бэкапа

И базу данных

Создавать бэкапы можно и плагинами. Они бывают платными и бесплатными, с возможностью автоматического копирования, делают полные или частичные копии, сохраняют на компьютер или в облачный сервис.

Например, для WordPress есть такие плагины, как BackUpWordPress, BackWPup, BackupBuddy, Backup by Supsystic и очень много других. Выбирайте в зависимости от ваших задач, размера сайта, функциональных возможностей.

Проще всего сделать бэкап — обратиться к техподдержке хостинга и попросить настроить автоматическое копирование данных.

Совет! Создавайте бэкапы регулярно: хотя бы 2 раза в месяц и обязательно перед каждым обновлением движка.

Резервное копирование не защитит от взлома или вирусов, но поможет восстановить ресурс в случае потери данных или контента.

5. Переименуйте папки и файлы: вместо стандартных названий используйте придуманные.

Это не поможет защитить сайт от хакерских атак, но как минимум усложнит злоумышленникам задачу.

6. Закройте доступы к хостингу, кроме своего IP.

Сделать это можно через панель управления, вкладки с сайтами и ограничения. Так, чтобы закрыть сайт от всех и оставить его доступным определенным клиентам, нужно прописать код в файле .htaccess:

Order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx,

где xxx.xxx.xxx.xxx — ваш IP.

А таким кодом мы говорим, системе, какие IP не следует «пропускать»:

Order allow,deny

allow from all

deny from xxx.xxx.xxx.xxx

Важно!

Учтите, ваш IP должен быть статическим. Если он поменяется, у вас также возникнут проблемы с доступом на сайт.

7. Установите двухфакторную верификацию на вход или сделайте вход с подтверждением личности.

Функции устанавливается только на хостинге. Бывает вход по смс или вход через PUSH-сообщение.

Защита ПК

Компьютеры того, кто пользуется админкой и имеет доступ к важной информации на сайте, а также тех, у кого есть выход к серверу, нужно проверять на наличие вирусов. Справятся с этим антивирусы.

Постоянная защита веб-сайтов гарантирует сохранность данных и информации. Важно обновлять программы до актуальной версии.

Из рейтингов Роскачества и ICRT и СофтКаталог самыми надежными и популярными антивирусами являются:

- Bitdefender Antivirus Free Edition;

- ESET NOD32 Internet Security;

- Avast Free Antivirus;

- Kaspersky Internet Security;

- BullGuard Internet Security;

- Norton Security Deluxe;

- Trend Micro Internet Security;

- Avira Antivirus Pro.

Как узнать заражен ли вирусом сайт?

Многие хакерские атаки проходят незаметно для владельцев сайтов или имеют отложенный механизм действия. Последствия могут проявиться и на следующий день, и через несколько месяцев. Потому важно знать, заражен ли сайт вирусом.

Проверяют состояние ресурса онлайн-сервисами, вручную через сканирование антивирусом на ПК и через панель вебмастера Google.

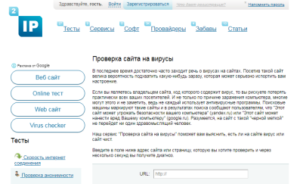

Онлайн-сервисы

Сервисов, позволяющих проверить сайт в режиме онлайн, очень много. Все они имеют схожий принцип работы: вы просто вводите адрес ресурса и ждете проверки, которая занимает от нескольких минут до 4-х часов в зависимости от количества файлов.

Рекомендуем:

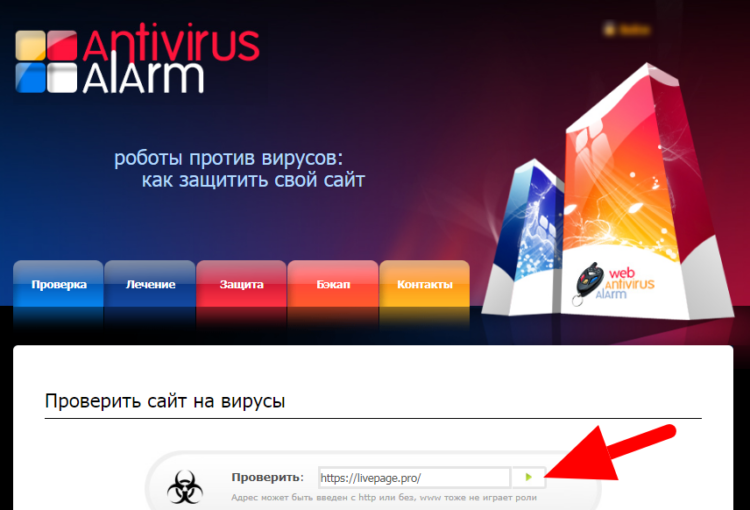

Antivirus-alarm

Сервис проверяет, обеспечивает защиту сайта от ботов, лечит и создает бэкапы. Процесс занимает мало времени: у нас на это ушло 5 минут.

Проверка проходит так:

- Заходите на главную страницу сервиса, нажимаете «Проверка».

В окошко вводите адрес сайта, анализ которого требуется. - Ввод адреса ресурса для проверки

Ввод адреса ресурса для проверки

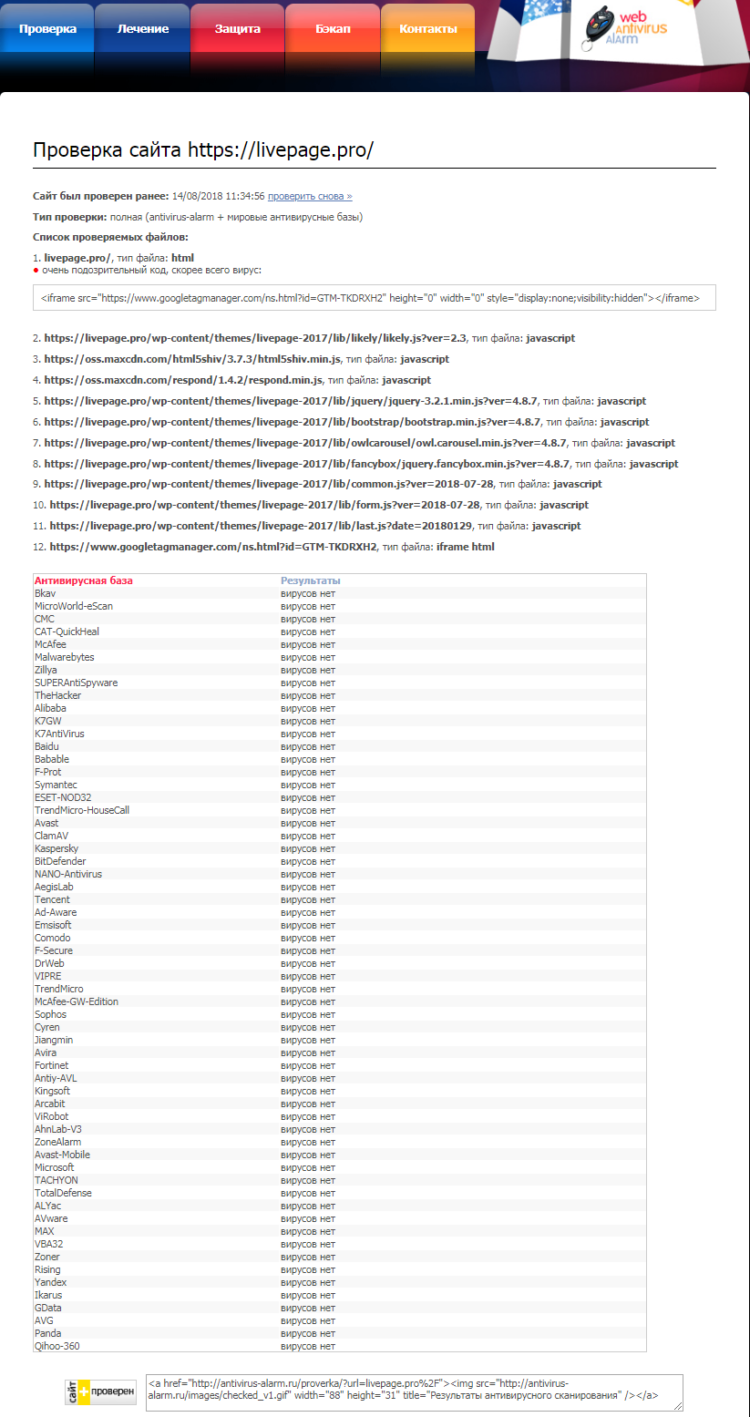

- Ждете результат:

Результат проверки Antivirus-alarm

Проверка занимает не больше 3-х минут:

- Заходите на главную страницу — выбираете тип проверки. Мы анализировали ресурс полностью.

- Результат предоставляется в таблице. Подробности можете посмотреть в «Деталях»:

Результаты представлены в общей таблице

По такому же принципу работают и другие онлайн-сервисы:

- скрытые редиректы;

- зашифрованные скрипты;

- шпионские вставки;

- вирусные загрузки;

- спам-атаки;

- несанкционированное перенаправление;

- ошибки на сайте.

Можно настроить автоматическую проверку ресурса.

2ip.ru

- скорость интернет-соединения;

- время загрузки страниц;

- информацию о домене, системе управления сайтом;

- доступность ресурса и посещаемость;

- отдельные файлы на наличие вирусов;

- SSL и другое.

Sucuri не только защитит ваш сайт от возможных атак, но и просканирует его на наличие спам-ссылки, дорвей-страниц, вредоносных скриптов, изменения в коде. Кроме того, сервис проверяет актуальность вашей CMS.

Узнав слабые места, вы защитите ресурс от несанкционированных атак.

Важно!

Сервисы работают с ошибками: результаты порой бывают неактуальными, и найденные вредоносные коды не являются вирусами.

А потому обязательно перепроверяйте данные и то, что сервис определил как угрозу. В этом случае вам поможет или разработчик сайта, или человек, который знает систему. Например, специалист по Wordpress, Joomla, Bitrix и так далее. Процесс достаточно трудоемкий, так как иногда файлы, которые помечены как вирус, — новый функционал сайта, и сразу сложно определить выполняется что-то вредоносное или же это нужная функция на сайте.

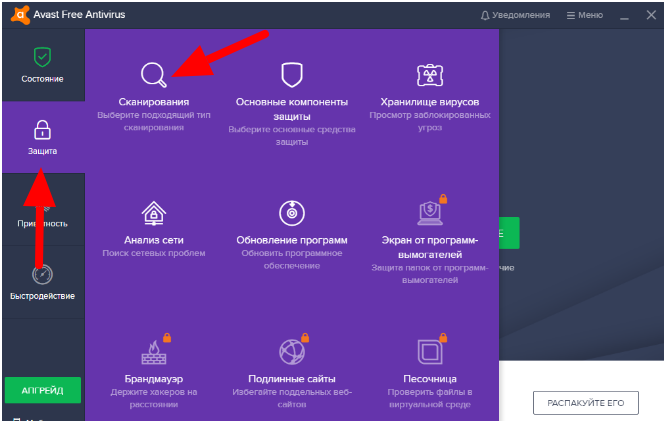

Антивирусы на компьютере

Чтобы проверить сайт таким способом, нужно скачать все файлы с ресурса и каждый прогнать через обычный антивирус, который установлен у вас на компьютере.

Покажем процесс проверки на примере Avast:

- Откройте антивирус, перейдите на вкладку «Защита» → «Антивирус»:

Панель управления антивирусом Avast

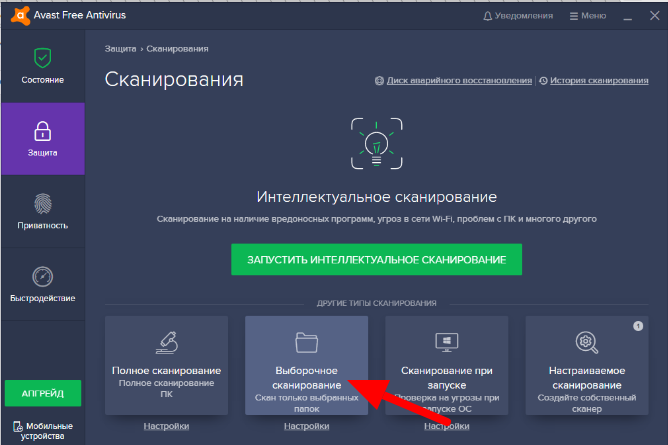

- Кликните на «Выборочное сканирование» и выберите нужную папку или файл:

Выбор способа сканирования

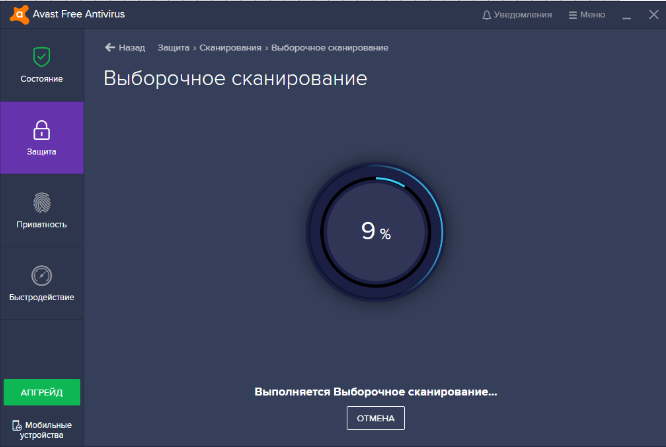

- Проверка займет от пары минут до нескольких часов в зависимости от размера файлов и папок:

Процесс проверки

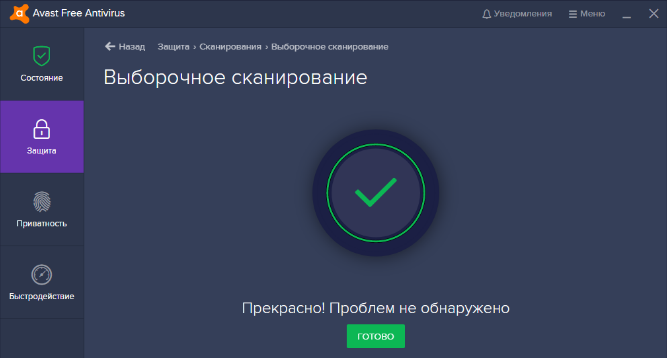

- Дождитесь результатов сканирования:

Результаты проверки

Если антивирус найдет проблемы, он предложит автоматически их исправить.

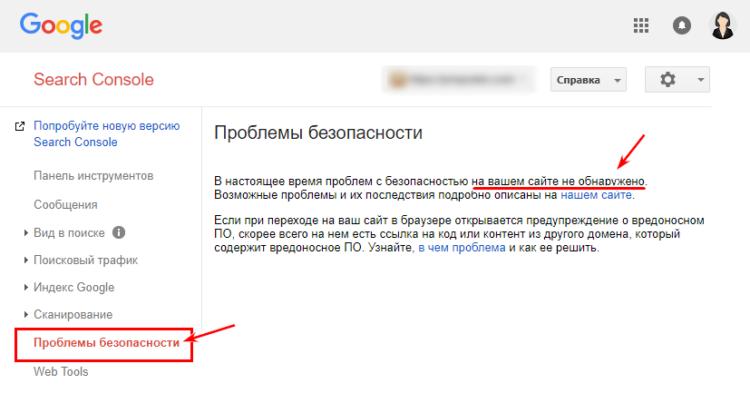

Панель вебмастера Google

Проверка в Google Вебмастере доступна на вкладке «Проблемы безопасности»:

Способ проверки в Google Search Console

Что делать, если сайт заражен?

Если после проверки оказалось, что ресурс подвергся атакам и содержит вирусы, важно выполнить такие меры и использовать возможные способы защиты сайта:

1. Сразу же и в обязательном порядке изменить пароли к файлам и административной панели. Это можно сделать в настройках админки.

2. Проверить доступы и права, закрыть их при необходимости. Возможность управлять сайтом предоставляется через Google Search Console, закрыть доступ также можно через эти сервисы.

3. Поиск вредоносного кода можно проводить самостоятельно через Вебмастер (описывали выше) либо обратиться в техподдержку хостинга.

4. Проверить .htaccess из корня папки. Часто через этот код злоумышленники перенаправляют посетителей на другие сайты. Как правило, он имеет такой вид:

RewriteEngine On

RewriteCond %{HTTP_REFERER} .*google.* [OR]

RewriteCond %{HTTP_REFERER} .*bing.* [OR]

RewriteRule ^(.*)$ https://имя_стороннего_сайта/index.php?t=6 [R=301,L].

Чтобы удалить этот или другие нетипичные коды, нужно зайти на сайт, найти файл .htaccess в корневой папке, удалить вредоносный редирект, сохранить изменения.

Удалить опасное ПО также помогут антивирусы и онлайн-сервисы: после проверки каждый инструмент предлагает «лечение» и дальнейшую защиту.

5. Если не удало